Anticipar la ciberseguridad desde la fase de diseño

«La ciberseguridad no es una funcionalidad que se valida al final del proyecto. Ninguna prueba puede subsanar una falla derivada de un diseño deficiente». – Bruce Schneier, The Process of Security

En 2025, las ciberamenazas evolucionan más rápido que nunca. Cadenas de software comprometidas, vulnerabilidades conocidas pero no corregidas, aparición de IA maliciosa… Ante esta creciente complejidad, hay una certeza: la seguridad ya no puede ser una capa añadida a posteriori. Debe formar parte integrante del diseño de los sistemas.

Ese es el objetivo de Secure by Design (SbD): un enfoque proactivo y estructurado que integra la ciberseguridad desde las primeras líneas de código, a lo largo de todo el ciclo de desarrollo.

⚠️ No debe confundirse con Secure By Default, cuyo objetivo es entregar un producto con los parámetros de seguridad activados por defecto, sin que el usuario tenga que realizar ninguna acción (por ejemplo, autenticación MFA activada, puertos innecesarios cerrados, servicios no expuestos).

Reaccionar ya no es suficiente: ¿por qué pensar en la seguridad desde el principio?

Las cifras son contundentes:

- Las cifras +34 % de ataques que aprovechan vulnerabilidades conocidas en 2025 (Verizon DBIR)

- 60 % de incidentes relacionados con defectos de diseño de aquí a 2026 (Gartner)

- 50 % de compromisos en Francia debidos a equipos mal configurados o expuestos (ANSSI) sin apelación:

Estas observaciones revelan una falla estructural: la seguridad sigue considerándose con demasiada frecuencia como algo secundario en los proyectos. Sin embargo, es precisamente en la fase de diseño cuando se pueden eliminar la mayoría de los riesgos. Esto supone un cambio cultural: dejar de tratar la seguridad como una limitación y empezar a considerarla como una palanca para mejorar el rendimiento, la fiabilidad y la sostenibilidad. Con el auge de tecnologías como la inteligencia artificial o la automatización masiva, los retos están cambiando. ¿Es posible reforzar la seguridad y mejorar al mismo tiempo la sostenibilidad de nuestras infraestructuras? Sí, siempre que se anticipe.

IA generativa y agentes autónomos: nuevos retos para el SbD

El auge de la IA generativa y de los agentes autónomos capaces de actuar sin supervisión humana directa introduce riesgos sin precedentes. Para que Secure by Design siga siendo eficaz en estos entornos, hay que anticipar tres retos importantes desde las primeras fases del proyecto:

- Gestionar identidades dinámicas (entidad de software no humana, como un agente de IA, un contenedor efímero o un microservicio, que interactúa con los sistemas de forma temporal o automatizada).

- Estas entidades ya realizan acciones críticas: generación de código, automatización de configuraciones e incluso inicio de transacciones financieras. Esto exige una trazabilidad completa de sus acciones, revisiones dinámicas de sus permisos y una supervisión continua de su comportamiento para detectar cualquier desviación. Automatizar con discernimiento. La automatización se ha convertido en un pilar imprescindible para elevar el nivel de seguridad y ganar en capacidad de respuesta. Esto incluye la gestión automatizada de parches, las pruebas de vulnerabilidad integradas en las cadenas CI/CD, así como la detección y respuesta a comportamientos maliciosos mediante herramientas como EDR (Endpoint Detection and Response), XDR (Extended Detection and Response) o la supervisión continua de la red. Sin embargo, si se configuran incorrectamente o se dejan sin supervisión ni una gobernanza clara, estas herramientas, aunque potentes, pueden crear puntos ciegos o convertirse ellas mismas en vectores de ataque. Por ello, la implicación humana en su gestión, calibración y seguimiento sigue siendo indispensable para evitar desviaciones y garantizar su eficacia.

- Aprender de los incidentes: tomemos un ejemplo concreto: en 2024, un entorno de pruebas que quedó expuesto en la nube permitió a un antiguo empleado extraer datos a través de una API olvidada. Un incidente que se podría haber evitado con algunas medidas de seguridad:

- Compartimentar los entornos

- Revocar sistemáticamente los accesos inactivos

- Realizar auditorías de configuración periódicas

Para hacer frente a este tipo de amenazas, reducir los riesgos de exposición requiere algunos reflejos esenciales.

Aunque se habla mucho de nuevos proyectos que integran la seguridad desde el diseño, la realidad suele ser más matizada.

De hecho, la mayoría de los sistemas de información aún incorporan componentes antiguos, a veces críticos, que no se han diseñado según los principios de Secure by Design. Y por una buena razón: no siempre es realista ni económicamente viable rediseñar por completo estos entornos a corto plazo. Por eso, Secure by Design no debe percibirse únicamente como un imperativo reservado a los proyectos nuevos, sino también como una filosofía aplicable a largo plazo. Si bien su implementación es nativa en los nuevos sistemas, sus principios también pueden guiar los procesos de mejora continua de los sistemas existentes, a través de medidas correctivas y controles compensatorios. Estas acciones permiten reforzar la seguridad de las infraestructuras existentes, al tiempo que se inscriben en una trayectoria progresiva de cumplimiento normativo.

En esta lógica se inscribe un enfoque coherente de Secure by Design: combina principios fundamentales, herramientas prácticas y adaptación al contexto real de cada organización.

Veamos ahora las palancas concretas que hay que activar para poner en práctica este enfoque, tanto si partimos de cero como si no:

- Establecer y definir los requisitos de seguridad desde el inicio del proyecto, en relación con los retos profesionales y técnicos, así como la realización de pruebas de seguridad antes de la puesta en producción, incluyendo pruebas de penetración periódicas.

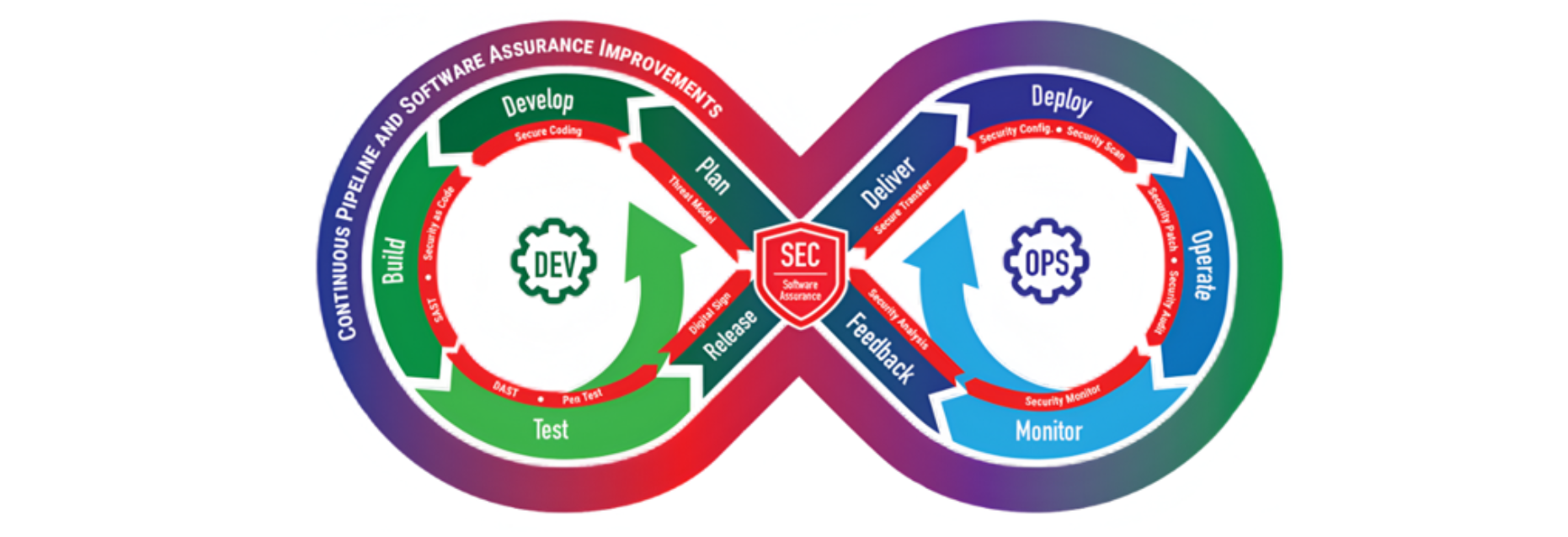

- Integrar la seguridad en los procesos CI/CD mediante herramientas de análisis de código automatizado: SAST (análisis estático); DAST (análisis dinámico); IAST (análisis interactivo); SCA (análisis de la composición del software).

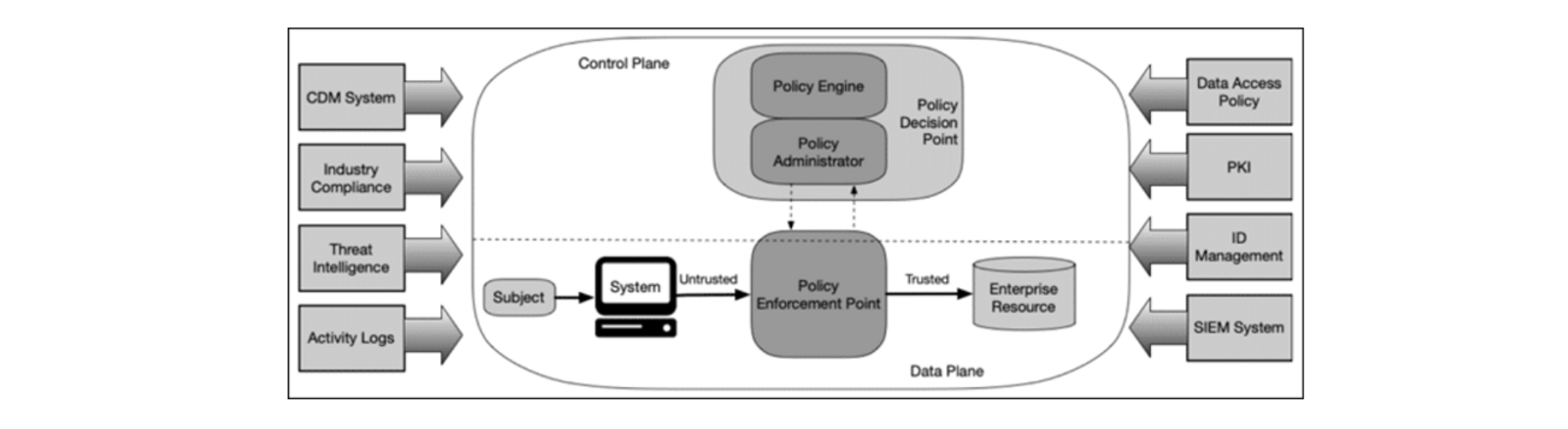

- Aplicar los principios de arquitectura segura mediante la implementación de una gestión rigurosa de las identidades (IAM), la defensa en profundidad, el principio del mínimo privilegio y un control de acceso granular y dinámico basado en el acceso de red de confianza cero (ZTNA).

4. Crear manuales de remediación (plan de acción cibernético documentado) desde la fase de diseño.

5. Controlar las dependencias de terceros y el origen del código, incluido el código abierto.

6. Alinearse con los marcos normativos y de referencia: Ley de Ciberresiliencia, ISO 27001, NIS2.

7. Auditar la cadena de suministro (especialmente los proveedores críticos).

La integración de Secure by Design permite proteger los sistemas de forma duradera, al tiempo que se inscribe en un enfoque ecológico. Diseñar sistemas seguros también significa diseñar sistemas sobrios. Es lo que se denomina Green by Design: un enfoque que tiene como objetivo reducir la huella medioambiental de los sistemas al tiempo que refuerza su resiliencia. Se basa en palancas operativas: la reducción de funcionalidades superfluas, la limitación de las dependencias, la sobriedad de los recursos consumidos y la optimización del código.

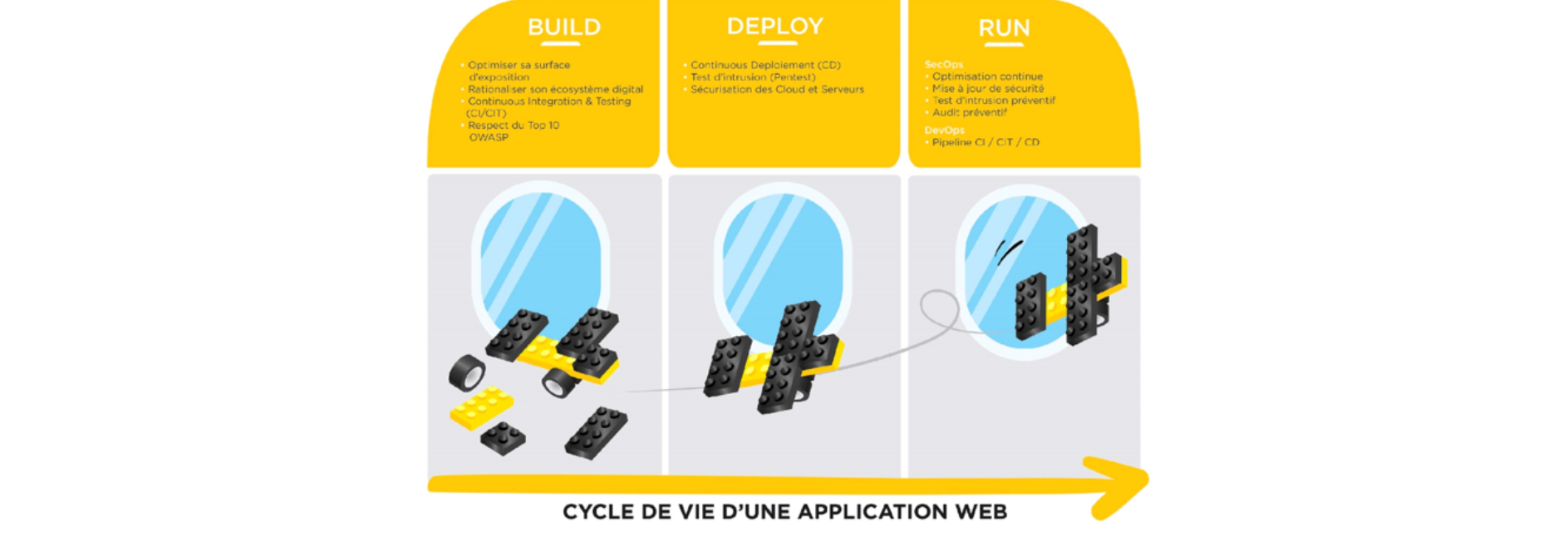

En Davidson consulting, diseñamos nuestras soluciones, así como las de nuestros clientes, basándonos en prácticas rigurosas de Secure by Design, resiliencia de las aplicaciones y mantenibilidad avanzada, al tiempo que integramos principios de ecodiseño siempre que es posible. Este enfoque garantiza sistemas robustos, escalables y adaptados a las limitaciones empresariales y operativas. Por ejemplo, llevamos a cabo una vigilancia tecnológica constante, impartimos formación periódica a nuestros desarrolladores sobre las buenas prácticas de desarrollo seguro, en particular frente a los riesgos identificados en el OWASP TOP 10 y por ITrust, y realizamos campañas de sensibilización. La seguridad se integra desde la fase de diseño en el marco de nuestra estrategia DevSecOps.

Nuestros procesos CI/CD incluyen pruebas automatizadas: SAST con SonarQube, DAST con OWASP ZAP, SCA con GitHub o GitLab, lo que permite una detección temprana de vulnerabilidades.

Nuestros equipos están formados en las normas ISO 27005 y EBIOS RM para anticipar, evaluar y tratar los riesgos de forma continua y estructurada.

Aseguramos nuestras arquitecturas híbridas en la nube desde su diseño, integramos pruebas unitarias automatizadas, dispositivos de alerta continua, así como reuniones semanales dedicadas a la revisión de las vulnerabilidades detectadas en nuestras herramientas y la definición de planes de acción correctivos.

Esta iniciativa se suma a nuestros firmes compromisos en materia de seguridad y resiliencia de los sistemas.

En conclusión: desarrollar la resiliencia desde el diseño

Secure by Design no se limita a «mejorar» la seguridad. Constituye un marco de ingeniería responsable, diseñado para crear sistemas robustos, duraderos y fiables.

Alexis Poirot

¿Y si integrara Secure by Design en sus próximos proyectos?

Hable con nuestros expertos : securite@davidson.fr

¿Quieres ir más allá?

? Descubra nuestro repositorio de 150 buenas prácticas

? Explore nuestra experiencia en ciberseguridad

? Únase a nosotros en LinkedIn para seguir nuestras iniciativas sobre ciberseguridad, DevSecOps y Green IT